ISO21434 道路车辆-信息安全工程体系

- 专业服务保障

- 一对一全程指导

- 高效快捷体验

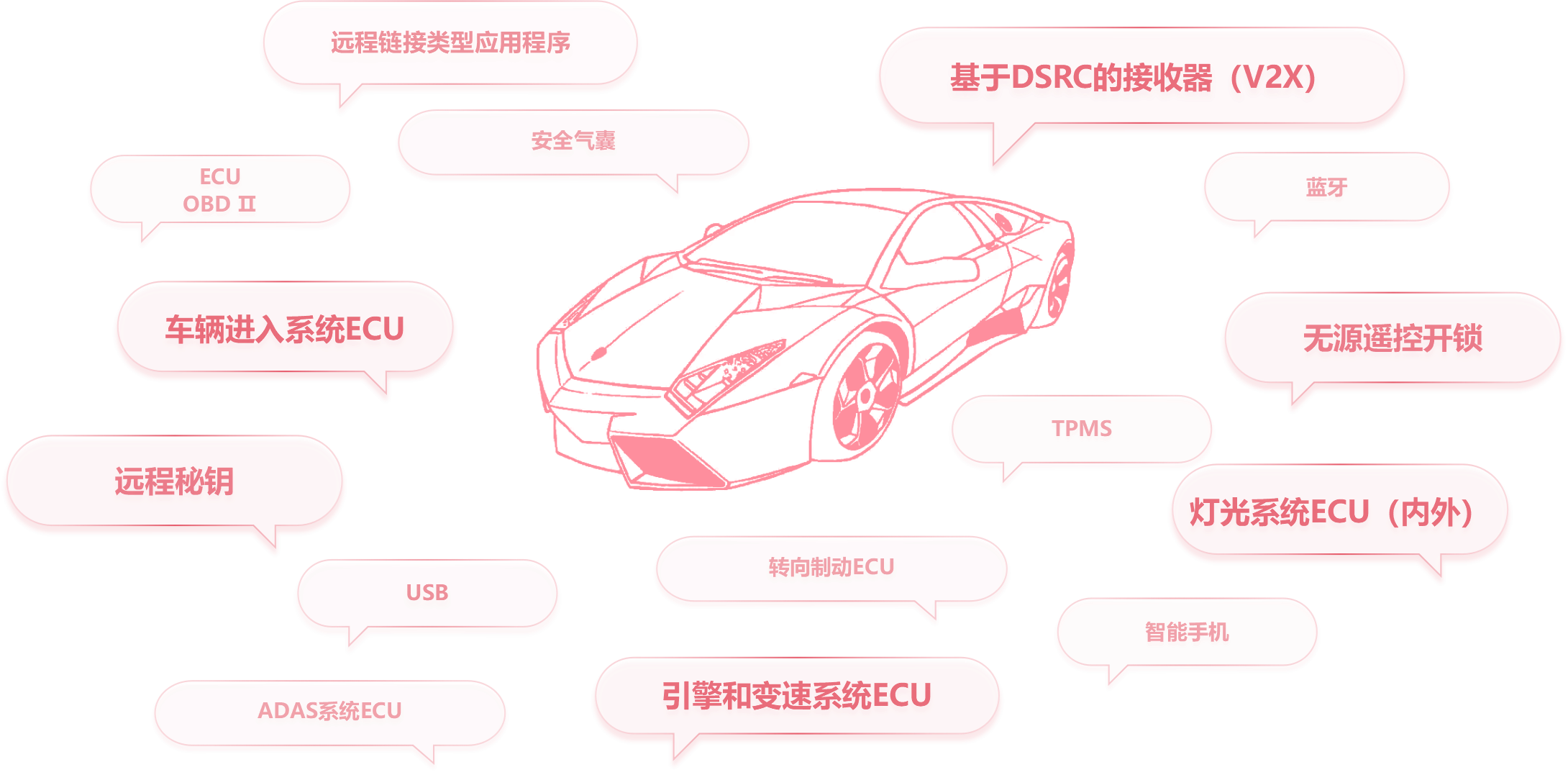

伴随着5G、人工智能等基础设施的高速发展,智能汽车也突出很多的安全问题。车辆作为移动终端,有着很多的感知节点,需要与外界进行通讯联络,如:目前智能网联汽车需要一万多个零件组成,若存在安全缺陷漏洞或者被黑客利用攻击,可能泄漏用户的敏感信息,也会对车辆正常驾驶及人员安全造成严重影响(例:远程开锁控制车辆前进后退),这将会对驾驶人员、乘客、周边人员带来很严重的安全隐患。因此,汽车行业需要一个统一的网路安全工程方法来识别、分析、评估和处理网路安全风险,并确保汽车在整个生命周期中保持网路安全。 ISO/SAE 21434标准就是为了满足这个需求而制定的,它是联合国网路安全法规UN R155的关键支撑标准。

ISO国际标准化组织于2021年8月31日正式发布了汽车信息安全领域首个国际标准ISO/SAE 21434《Road vehicles—Cybersecurity engineering(道路车辆-信息安全工程)》。目的是就重要的网络安全问题达成全行业协议,并确保整个供应链具有支持设计方法安全的过程。ISO 21434旨在为道路车辆系统的网络安全创建一个框架。 该标准涵盖了从风险评估和管理到安全控制和缓解策略的所有内容。 简而言之,ISO 21434 旨在保护车辆免受网络攻击。

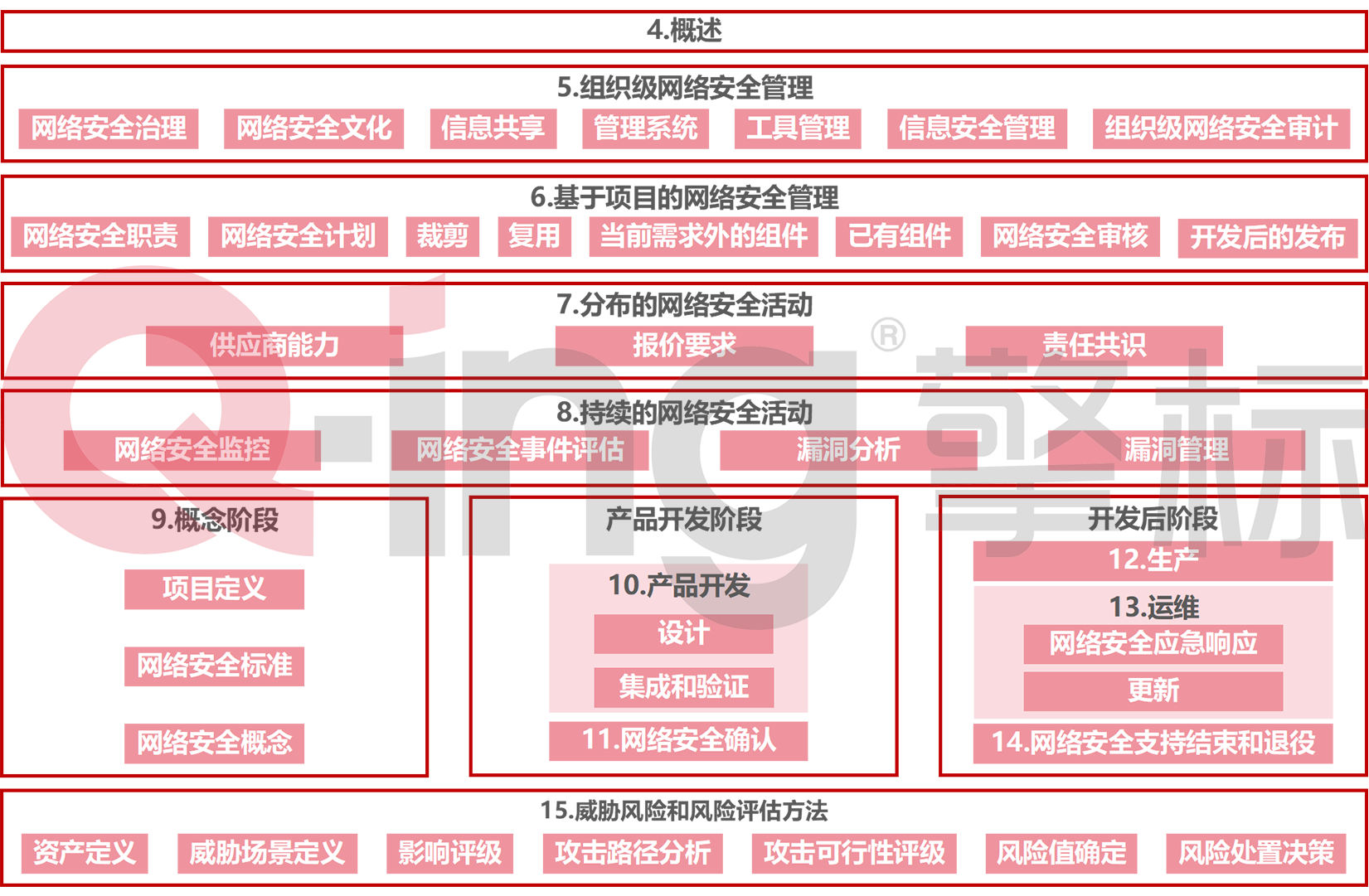

标准共由15个章节组成,其中主体部分为4-15章。

第4章概述:主要介绍道路车辆网络安全工程的背景信息;

第5章组织级网络安全管理:主要是规定组织层面网络安全管理的要求,制定组织网络安全管理的总体方针;

第6章基于项目的网络安全管理:针对项目网络安全活动的管理原则;

第7章分布式网络安全活动:主要是在网络安全角度如何进行供应商管理;

第8章持续的网络安全活动:主要描述产品全生命周期的持续性网络安全活动;

第9-14章描述了从概念设计到产品开发、验证、生产及后期运维和退役全生命周期的网络安全活动和相关要求;

第15章威胁分析与风险评估模型:从受影响的道路使用者的角度进行,提供一套网络安全威胁分析、风险评估及处置的方法。

ISO 21434 包括四个主要部分:风险评估和管理、安全控制、通信和信息交换以及缓解策略。

风险评估与管理

ISO 21434 要求组织评估和管理车辆系统的风险。这包括识别、评估和管理网络安全风险。组织还必须制定处理网络事件的计划。

安全控制

ISO 21434 要求组织实施安全控制以保护车辆免受网络攻击。这些控制包括身份验证、授权和加密等。

通讯与信息交流

ISO 21434 要求组织交换有关网络安全风险和事件的信息。这包括与供应商、客户和其他利益相关者共享信息。

缓解策略

ISO 21434 要求组织制定应对网络事件的缓解策略。这些策略的设计应尽量减少事故对车辆系统的影响。

01 评审或分析现有流程环境

针对现有的流程环境进行差距分析,大多数企业存在的问题在于遵守ISO 21434,却并没有遵循ISO 26262或者ASPICE,但遵循ASPICE是流程环境的基本组成部分,如果不能遵守基础法规的话,则无法延续后续。

02 确定协同效应

需要确定ISO21434与其他现有流程之间的协同作用。这一步骤不仅可以帮助您优化流程,还可以确保能够将新流程与现有的流程环境进行协调,从而达到稳定状态。

03 定义网络安全的阶段

这一步是定义项目执行或整个企业的网络安全阶段。这是执行部分,您必须定义阶段,并通过彻底解释网络安全流程的工作原理来进行详细说明。

04 启动网络安全试点项目

这一步是在第三步的基础上进行的,是实施第三步的定义网络安全的阶段。

05 内部评审

在第4步启动网络安全试点项目后,您将根据相应节点进行内部评审。

06 与网络安全的接口

定义网络安全流程与其他流程(如FuSa流程、软件团队、硬件团队、系统团队等)之间的接口。网络安全是一个整体过程,除了机器外还需针对编写代码的软件工程师、硬件工程师、系统工程师和所有人进行培训。如果您能够定义接口并对其进行整体培训,这肯定会有所帮助。

ISO/SAE 21434 证书有效期通常为三年,通常需要每年进行审核;初次认证后的第一次监督审核应在认证证书签发日起 12 个月内进行 。此后,监督审核应至少每个日历年(应进行再认证的年份除外)进行一次,且两次监督审核的时间间隔不得超过 15 个月 。

如果不进行年审,超过上次审核12 个月的,证书将会被暂停使用 。暂停期间,企业可以申请恢复有效审核;暂停期满 3 个月,证书自动撤销失效 。一旦证书撤销失效,需要再次使用证书,则需要按照初审的流程进行重新申请。

获证企业可以申请暂停,认证证书暂停期不得超过6 个月 。在证书期满前,若获证组织申请继续持有认证证书,认证机构应当实施再认证审核,并决定是否延续认证证书。

证书查询:www.cnca.gov.cn

1.准备阶段

建立符合标准的网络安全管理体系

运行网络安全管理体系

进行内部审核与管理评审

准备相关文件和资料

2.申请阶段

选择认证机构

提交认证申请

认证机构评审

3.合同签订阶段

确认认证服务合同内容

签订认证服务合同

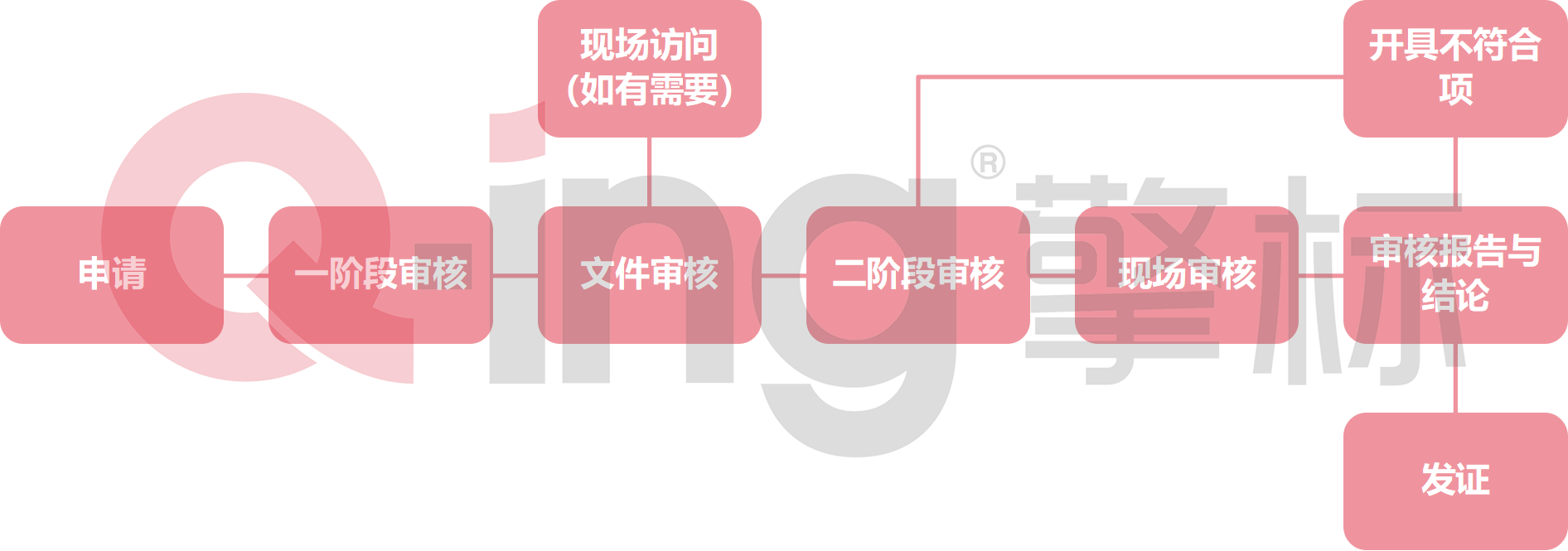

4.审核阶段

第一阶段审核(准备情况评估)

文件审查

现场访问(如有需要)

第二阶段审核(现场审核)

全面审核

开具不符合项

审核报告与结论

5.发证与监督阶段

发证

监督审核

复评(换证审核)

01基础资料

企业营业执照副本以及组织机构代码证的复印件,用于证明企业的合法经营身份和基本信息。

法人身份证明文件,如身份证复印件等,明确企业法人的身份信息。

02网络安全管理体系文件

网络安全管理手册,应涵盖网络安全管理体系的范围、方针、目标、组织结构、职责分配以及各项管理流程和控制措施的总体描述。

程序文件,包括但不限于风险评估程序、漏洞管理程序、事件响应程序、安全监控程序、供应商管理程序等,详细规定各项网络安全管理活动的具体步骤和要求。

作业指导书,针对特定的操作或任务提供具体的指导和规范,例如安全配置指南、漏洞扫描操作指南等。

03网络安全相关记录

风险评估报告及记录,包含对企业资产、威胁、脆弱性的识别与分析结果,以及风险评估的过程和结论。

漏洞管理记录,如漏洞扫描报告、漏洞修复记录等,体现对系统和网络中漏洞的发现、跟踪和处理情况。

事件响应记录,包括网络安全事件的报告、处置过程、原因分析以及后续改进措施等相关文档。

安全监控记录,如监控日志、异常事件报告等,证明企业持续进行网络安全监控的活动和结果。

04产品或项目相关资料

产品或项目的规格说明书、设计文档等,用于了解产品或项目的功能、架构、技术特性等信息,以便评估其网络安全需求和风险。

系统架构图、网络拓扑图等,清晰展示系统的组成结构和网络连接关系,帮助分析潜在的网络安全风险点。

与产品或项目相关的测试报告,如安全测试报告、功能测试报告等,验证产品或项目的安全性和功能符合要求的程度。

05人力资源相关资料

网络安全团队成员的名单、简历、资质证书(如相关的网络安全认证证书)等,证明团队具备相应的专业能力和知识。

员工网络安全培训记录,包括培训计划、培训内容、培训签到表、考核结果等,体现企业对员工网络安全意识和技能的培养。

06供应商管理资料

供应商清单,列出与企业有业务往来的供应商信息。

与供应商签订的网络安全协议或合同条款,明确双方在网络安全方面的责任和义务。

对供应商的评估记录,如供应商的网络安全能力评估报告、审核记录等,确保供应商的网络安全管理符合企业要求。

07其他相关资料

企业简介及现有员工数,帮助认证机构了解企业的基本情况和规模。

管理评审记录,体现企业对网络安全管理体系的定期评审和持续改进。

内部审核记录,包括审核计划、审核报告、不符合项报告及整改记录等,证明企业内部对网络安全管理体系的自我监督和完善机制。

企业供销方面的资料,可能涉及与客户和合作伙伴在网络安全方面的沟通和协调记录等。